- Подписка на печатную версию:

- Подписка на электронную версию:

- Подшивки старых номеров журнала (печатные версии)

LXF106:Безопасные связи

Материал из Linuxformat.

- Secure VPN Gateway Настраиваем клиент удаленного доступа самым простым способом

Содержание |

VPN: Удаленная работа в сети

- Ищете систему удаленного доступа, которая даст вам полный контроль над тем, кто и к чему подключается? Дэвид Гемптон устроит вам экскурсию по Secure VPN Gateway.

Для сегодняшнего урока вам потребуются:

- Копия Secure VPN Gateway, которую вы можете найти на www.ttc4it.com/gallery1.htm

- Linux-компьютер с установленным и запущенным web-сервером Apache.

- Соединение с Интернетом.

- USB-брелок с 10 МБ свободного места.

Удаленная работа должна быть Нирваной компьютерного века. Возможность путешествовать по миру и подключаться к офису из любой точки Земли, как если бы вы не покидали своего рабочего кресла, кажется чертовски заманчивой (если вы читаете эти строки в электричке в час пик, вы со мной согласитесь – пламенный привет!). В свою очередь, реальность оставляет желать лучшего. Одна из самых больших проблем, на мой взгляд – это текущий уровень безопасности (а точнее, его отсутствие), которого люди могут достичь при удаленном сетевом соединении.

Несколько лет назад проблемы с защищенным подключением так досадили одному из моих клиентов, что он пришел ко мне в поисках лучшего решения. В результате появился Secure VPN Gateway – и это именно та система, которую мы собираемся развернуть и настроить в данном уроке. Перед тем, как начать установку, давайте обсудим некоторые вопросы, неизбежно встающие при организации безопасного соединения.

- Имя пользователя и пароль Традиционная парольная схема легко ломается. Вам необходимо решение, которое непросто вскрыть.

- Сложность Конечный пользователь часто затрудняется настроить систему удаленного доступа. Вам необходимо простое решение, не требующее конфигурирования и специального обучения, а также симпатичное. Только оно может быть pазвернуто среди широкого круга людей.

- Сетевая толерантность Некоторые протоколы сетевой безопасности чувствительны к манипуляции пакетами. Вам требуется более надежное решение.

- Мониторинг Не все системы предоставляют легкий доступ к своим журналам. Решение с функциями мониторинга должно предупреждать о возможных рисках.

- Администрирование VPN-решение, которое сперва заставляет вас создать учетные записи пользователей, а потом – настроить правила межсетевого экрана, вынуждает вас делать лишнюю работу. Все должно быть интегрировано и yправляться из одного места.

- Слишком много точек входа При слишком большом числе пользователей проброс портов быстро становится проклятием администратора. Лучшим решением является поочередный доступ, когда все соединения происходят через одну точку.

Secure VPN Gateway является решением, удовлетворяющим всем этим требованиям. Он также имеет клиентскую часть для Linux, Windows и Mac OS X, так что вы сможете использовать ту ОС, которую хотите.

Устанавливаем Secure VPN Gateway

Установочный пакет для Linux можно свободно загрузить с http://www.ttc4it.com/gallery1.htm. Бесплатный вариант дает вам полностью функциональную систему, ограниченную только двумя пользователями. Дополнительные учетные записи можно включить, приобретя соответствующую лицензию. [В качестве альтернативы, можете использовать любые VPN-решения для Linux, многие из которых не только бесплатны, но и свободны.]

Скопируйте файл SVG_install01.tar.gz в директорию /tmp/install/. Перейдите в нее и наберите

tar xvzf ./SVG_install01.tar.gz

для распаковки архива, а затем

./vpn_install

для установки Secure VPN Gateway в вашу систему. В /opt появятся несколько новых каталогов. Помимо них, программа затронет cgi-bin в дереве директорий Apache.

Вам зададут ряд вопросов по инсталляции и сетевым настройкам – все они детально описаны здесь. Продвинутым пользователям это покажется простоватым, но мы хотим показать, как легок процесс администрирования:

- Enter the VPN network name (vpn1) [Введите имя сети VPN (vpn1)] Просто введите строку, которая поможет вам идентифицировать этот конкретный VPN-сервер (без пробелов).

- Enter the port number for the VPN link [Введите номер порта для VPN-соединения] Сетевой порт, который будет слушать VPN-сервер. По умолчанию это 2227.

- Enter the external IP address for the VPN server - Red interface [Введите внешний IP-адрес для VPN-сервера – «красный» интерфейс]. Это IP-адрес Linux-системы, через который она выходит в Интернет. Если шлюз подключен к межсетевому экрану, укажите здесь IP-адрес, на который брандмауэр передает интернет-трафик. Название «красный интерфейс» является общепринятым.

- Is this interface behind a Firewall (y/n) [Этот интерфейс защищен брандмауэром (да/нет)] Если между вашей Linux-системой и Интернетом расположен межсетевой экран, ответьте ‘y’ (убедитесь, что брандмауэр настроен на передачу всего трафика, приходящего на порт 2227, через «красный» интерфейс вашей Linux-системы).

- Enter the internet IP address that the firewall will forward to the VPN server [Введите IP-адрес, с которого брандмауэр будет предавать пакеты] Если вы ответили ‘y’ на предыдущий вопрос, укажите здесь IP-адрес вашего внешнего (подключенного к Интернету) интерфейса межсетевого экрана. Этот тот адрес, по которому брандмауэр доступен в Интернете.

- Enter the IP address for the VPN server - Green interface [Введите IP-адрес VPN сервера – «зеленый» интерфейс ] Это IP-адрес Linux-системы, через который она соединена с вашей локальной сетью. Если же у вас всего одна сетевая карта, он должен совпадать с «красным» адресом.

Вам предложат проверить введенные данные. Если все будет в порядке, нажмите ‘y’ для продолжения установки. В противном случае, нажмите ‘n’ и ответьте на вопросы заново. Для выхода используется клавиша ‘x’.

Запуск демона

Инсталлятор также задаст вам вопросы, касающиеся запуска демона Secure VPN Gateway.

- Checking for sshd on interface ###.###.###.### : 2227 [Проверяем sshd на интерфейсе ###.###.###.### : 2227].

- The VPN sshd daemon is not running, would you like to start it now? (y/n) [Демон sshd VPN не запущен, хотите сделать это сейчас?] Введите ‘y’ для немедленного старта демона.

- Would you like sshd to be started on this port automatically on system start? (y/n) [Вы хотите, чтобы ssshd запускался на этом порту автоматически при старте системы?] Ответьте ‘y’.

- Would you like to start the VPN Port Server now (y/n)? [Вы хотите запустить VPN Port Server прямо сейчас ?] Введите ‘y’ для запуска сервера портов.

- Would you like to start the VPN Port Server automatically on system start (y/n)? [Вы хотите запускать VPN Port Server автоматически при старте системы?] Ответьте ‘y’ .

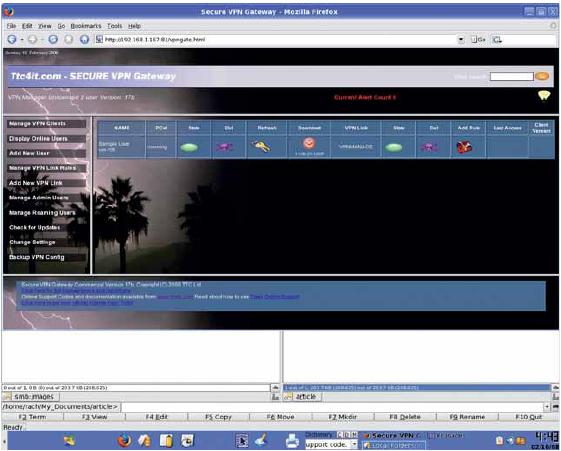

После этого начальная установка будет завершена. Теперь следует открыть web-браузер и ввести URL, указанный программойинсталлятором в конце работы. Вы увидите менеджер настройки VPN – динамическое web-приложение, запускаемое на Linux-системе и доступное через стандартный браузер. Для лучшего результата используйте Firefox, Mozilla, Konqueror или Netscape. (В Internet Explorer вы можете не увидеть некоторые графические элементы, например, кнопки).

Завершив первоначальную настройку, вы попадете в интерфейс webmin, который выглядит примерно так.

Поздравляем!

Символом успешной установки Secure VPN Gateway является следующее сообщение инсталлятора:

Secure VPN Gateway Installer Copyright TTC Ltd 2006 Developed by : TTC Ltd Support Email : helpdesk@ttc4it.com Web Site http://www.ttc4it.com Secure VPN Gateway Installation The installation has was successful.

Tеперь открывайте web-интерфейс и добавляйте пользователей, правила и учетные записи. VPN. URL web-интерфейса в данном примере такой:

http://192.168.1.1:80/vpngate.html

Используйте web-браузер в вашей локальной сети, чтобы просмотреть его. Это должно соединить вас с системой управления Secure VPN Gateway.

Концепция VPN Manager

VPN Manager следует простому принципу, который следует понять, чтобы выжать из него максимум. Администратор VPN создает учетные записи, которые содержат цифровые ключи. Каждая запись уникальна и ассоциированный клиентский набор может быть использован только совместно с ней. Установочный набор клиента, сгенерированный для учетной записи, может быть отправлен удаленному пользователю. Он содержит самораспаковывающийся архив с приложением, которое настраивает систему так, чтобы удаленный пользователь мог обратиться к вашему VPN-серверу. Клиентский набор также может быть установлен на CD-ROM или USB-брелок.

Администратор VPN задает правила VPN-соединения, описывающие сетевые порты на индивидуальных серверах, которые потребуются удаленному пользователю для доступа к определенным сетевым сервисам. Правила VPN-соединений привязываются к конкретным учетным записям.

После того, как регистрационные данные и цифровые ключи будут аутентифицированы, удаленный клиент получает от VPN-сервера меню правил соединения, ассоциированных с данной учетной записью. Затем удаленный пользователь может просмотреть его и включить то, что потребуется для работы.

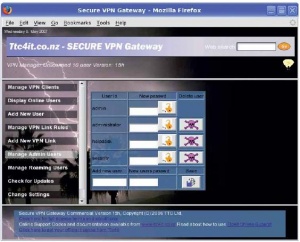

Настраиваем VPN Manager

После того, как вы установили программу, следует обратиться к VPN Manager и кликнуть на Manage Admin Users. Это позволит вам завести учетную запись пользователя, способного работать с web-менеджером Secure VPN Gateway. После добавления пользователя будет активирован безопасный режим, так что перед закрытием страницы убедитесь, что вы записали все реквизиты.

Для добавления пользователя, введите его имя в текстовое поле Add New User и пароль в поле New User’s Passwd. Нажмите на кнопку Save, чтобы добавить пользователя. Вас попросят подтвердить решение. Нажмите OK для продолжения или Cancel для отмены.

Для существующих учетных записей вы можете изменить пароль, введя новый в поле New Passwd и кликнув на замок (в Internet Explorer нажмите на кнопку User ID рядом с новым паролем).

Вы можете удалить пользователя, нажав на череп с костями (в IE нажмите кнопку User ID в колонке Delete User). Помните, что администратора удалить нельзя.

Добавляем правила VPN-соединений

Правило VPN-соединения – это описание сетевого порта на сервере, который потребуется удаленному ПК для работы некоего приложения. Только сетевые порты, описанные в правилах, будут доступны удаленным пользователям. Именно эти правила и делают Secure VPN Gateway более защищенным, чем другие VPN-системы.

Чтобы добавить новое правило, обратитесь к VPN Manager и кликните на Add New VPN Link. Вы увидите форму в нижнем фрейме экрана. После ввода деталей правила, нажмите на кнопку Save New Rule, и оно будет сохранено.

Перед тем, как удаленный пользователь сможет получить доступ к любым системам, находящимся за Secure VPN Gateway, ему потребуется клиентский набор, содержащий действительный цифровой ключ. Набор генерируется автоматически при создании новой учетной записи VPN или при нажатии на кнопку ‘Refresh’. После создания, набор может быть скачан в любое время по нажатию на кнопку закачки на странице учетной записи. Дата и время, отображаемые ниже кнопки, показывают, когда клиентский набор был сгенерирован в последний раз. Помните, что как только вы генерируете клиентский набор, все его предыдущие копии становятся недействительными и не могут использоваться для подключения.

Для создания новой учетной записи VPN, нажмите Add New Account в панели меню. При этом во фрейме ниже появится форма. Введите имя, которое поможет вам идентифицировать тех, кто использует данную запись. Выберите Enable Roaming. Затем нажмите на Create Account, чтобы создать пользователя.

Когда учетная запись создается в первый раз, она будет отключена. Это отмечается красным овалом в колонке состояния, который обозначает невозможность использования записи. Для активации кликните на красный овал – он должен стать зеленым. Зеленая иконка означает, что запись работоспособна.

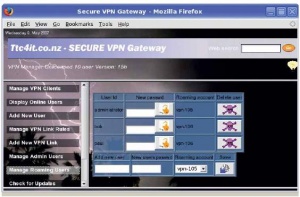

Ассоциация VPN-соединений с учетными записями

Чтобы удаленный пользователь получал доступ по правилам VPN- соединения, администратор должен выполнить привязку соответствующих правил к учетным записям удаленных пользователей. Это можно сделать, кликнув на пиктограмму инструментов в строке записи VPN.

В нижнем фрейме появится форма с выпадающим меню. Список содержит все правила, которых нет в учетной записи в настоящий момент. Выберите нужное соединение и нажмите Submit Query для его добавления.

При добавлении VPN-соединения к учетной записи, оно будет отключено. Порядок обращения с красным овалом колонке состояния – такой же, как и раньше.

Удаленный вход

Если у вас есть как минимум одна учетная запись Roaming VPN, вы можете создать учетную запись удаленного входа. Кликните на область Manage Roaming Accounts в панели меню. Появятся текущие роуминговые записи и вы сможете изменить их пароли, удалить их или создать новые. Создавая новую учетную запись, вы должны выбрать к ней роуминговую из выпадающего списка (там есть только такие).

Вводимые вами имя пользователя и пароль чувствительны к регистру. Имя пользователя будет работать только с клиентским набором роуминговой VPN-записи, с которой оно ассоциировано. Вы можете иметь более чем одно ассоциированное имя пользователя на запись.

Чтобы изменить пароль существующего пользователя, введите его в текстовое поле New Passwd и кликните на замок (администраторы, работающие через Internet Explorer, должны щелкнуть на кнопку User ID рядом с новым паролем). Вы можете удалить пользователя, нажав на череп с костями (в IE нажмите кнопку User ID в колонке Delete User)

Доставка набора клиента

Чтобы работать с приложениями, установленными за вашим Secure VPN Gateway, удаленным пользователям необходим клиентский набор. Он генерируется автоматически для каждой VPN-записи. Вы можете скачать набор на ваш персональный компьютер, нажав на кнопку скачивания в строке VPN-записи и выбрав пункт Сохранить.

Загрузив набор, вы можете послать его по электронной почте удаленному пользователю [настоятельно не рекомендуем так делать; любой человек, перехвативший это письмо, получит в свое распоряжение секретный ключ, – прим. ред.] или прожечь его на CD-ROM и послать обычной почтой или курьером. Клиентский набор бесполезен без связанных с ним роуминговых имени пользователя и пароля.

По умолчанию, клиент VPN является приложением Windows, но клиентский набор также существует для Linux и Mac OS X. Ваш выбор клиентского набора под конкретную операционную систему может быть изменен копированием клиентского приложения в /opt/ssh-config/etc/SshVpn/ на системе Secure VPN Gateway.

Использование клиентского набора

Клиентский набор, генерируемый Secure VPN Gateway, представляет собой самораспаковывающийся zip-архив для Windows. По умолчанию его содержимое устанавливается в C:\SshVpn и C:\.ssh, но вы также можете воспользоваться программой-архиватором, наподобие arc в Linux или WinZip в Windows, и извлечь файлы на USB-брелок – программа прекрасно запускается и с него. Просто кликните два раза на файл с именем vpnclient.exe. Это автоматически инициализирует соединение с вашим сервером Secure VPN Gateway. Я полагаю удобным распаковать клиентский набор на USB-брелок, а затем скопировать клиенты для Linux (vpnclientlinux) и Mac OS X (vpnclientmacosx) туда же. В этом случае у вас будут приложения для всех трех систем, одновременно.

После подключения к Secure VPN Gateway вам будет предложено войти в систему. Иными словами, потребуется ввести роуминговые имя пользователя и пароль, которые связаны с вашей VPN-записью. После входа вы увидите меню доступных соединений.

Одно нажатие на округлую кнопку запустит процесс подключения. Соединение будет выполнено полностью, когда красный символ питания перестанет мигать и станет зеленым. Разрывается оно повторным нажатием на кнопку. Сообщения о прогрессе и ошибках выводятся внизу экрана.

Правила, запускающие приложения автоматически после открытия безопасного соединения, также автоматически останавливают их, когда канал разрывается. Поиграйте с ними. Я был бы рад услышать, как вы применили это программное обеспечение.

Очень важно поддерживать безопасность вашей сети. Пожалуйста, уделите время прочтению руководства ‘How to Secure Your Network’ на сайте Technology Training Consulting на http://www.ttc4it.com. LXF